Ile kosztuje brute force

4 listopada 2009, 11:40Eksperci z firmy Electric Alchemy pokusili się o oszacowanie nie tylko kosztów złamania hasła metodą brute force, ale również oceny, w jaki sposób wykorzystanie najnowszych technologii wpływa na ich obniżenie.

Powstał szkodliwy kod atakujący IE

25 listopada 2014, 11:37Cyberprzestępcy opracowali szkodliwy kod atakujący dziurę w Internet Explorerze. Luka, która istniała od czasów premiery Windows 95 została załatana 11 listopada bieżącego roku. Występuje ona we wszystkich wersjach IE od 3.0 do 11.

Niebezpieczne upływające hasła

18 października 2010, 12:10Badania przeprowadzone na University of South Carolina wykazały, że hasła z ograniczonym terminem ważności można łatwo złamać. Okazało się, że 40% takich haseł można złamać w ciągu 3 sekund.

Złożony kod zagraża Androidowi

7 marca 2016, 12:25Przedstawiciele firmy Kaspersky ostrzegają, że nowy trojan atakujący Androida jest równie złożony, co złośliwy kod działający na platformie Windows. Zagrożonych jest około 60% urządzeń z Androidem.

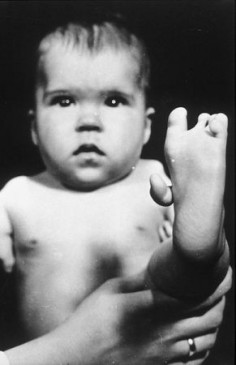

Wielki comeback znienawidzonego lekarstwa?

28 lutego 2008, 09:09W latach 90. XX wieku okazało się, że dzięki nowym metodom oczyszczania cząsteczek talidomidu (do stworzenia leku wybierano wyłącznie cząsteczki o odpowiednim przestrzennym układzie atomów) można uzyskać skuteczny lek, którego stosowanie nie powoduje tak poważnych konsekwencji. I choć ze względów bezpieczeństwa zakaz stosowania talidomidu przez kobiety ciężarne jest stosowany do dziś, lek ten jest obecnie skutecznym środkiem stosowanym w leczeniu m.in. szpiczaka mnogiego (rodzaj nowotworu wywodzącego się ze szpiku kostnego) oraz tocznia guzowatego. Zaledwie kilka dni temu ogłoszono także, że związek ten może być skuteczny w leczeniu raka jajnika opornego na inne metody leczenia.

Kanadyjska firma antywirusowa własnością chińskiego hakera

29 listopada 2012, 17:56Brian Krebs, znany dziennikarz śledczy, który specjalizuje się w kwestiach bezpieczeństwa komputerowego i działalności zorganizowanych grup cyberprzestępczych, twierdzi, że niedawno założona kanadyjska firma antywirusowa jest własnością jednego z najlepszych chińskich hakerów

Atakujący dzieci nowotwór zamieniony w tkankę mięśniową. Szansa na nową terapię?

29 sierpnia 2023, 11:59Z każdym skutecznym lekarstwem związana jest historia jego wynalezienia. Badania takie jak nasze, stanowią glebę, z którego narodzą się nowe leki, mówi profesor Christopher Vakoc z Cold Spring Harbor Laboratory. Przez sześć ostatnich lat uczony i jego zespół pracowali nad zamianą komórek atakującego dzieci mięsaka w... prawidłowo funkcjonujące komórki mięśniowe. I w końcu się udało.

Atak zwykłym tekstem

30 listopada 2009, 12:38Specjaliści z Uniwersytetu Johnsa Hopkinsa uważają, że dzięki ukryciu szkodliwego kodu w zwykłym tekście, cyberprzestępcy mogą ominąć większość wykorzystywanych obecnie systemów antywirusowych. Zespół Josha Masona zaprezentował podczas ACM Conference on Computer and Communications Security technikę ataku, która może odesłać do lamusa współczesne systemy ochronne.

Powstaje botnet na Linuksie?

8 stycznia 2015, 10:00Zdaniem ekspertów z firmy Avast, niedawno odkryty koń trojański atakujący Linuksa, może tworzyć botnet, który zostanie wykorzystany w przyszłości podczas ataków DDoS.

Ukradli gazowe sekrety

10 lutego 2011, 15:06Firma McAffee opisuje, jak cyberprzestępcy przez kilkanaście miesięcy mieli dostęp do sieci komputerowej co najmniej pięciu firm działających w sektorze ropy naftowej i gazu. Atakującym udało się ukraść dokumenty dotyczące wydobycia złóż i zawartych kontraktów.